Jenseits des Hypes: Praktische Schritte für Hersteller zur Erreichung der CRA-Konformität

Vom CRA-Bewusstsein zum Handeln: Eine schrittweise Anleitung für Gerätehersteller zur Erreichung der Konformität mit dem EU Cyber Resilience Act, basierend auf den Richtlinien der BSI TR-03183-1.

Jenseits des Hypes: Praktische Schritte für Hersteller zur Erreichung der CRA-Konformität

Der EU Cyber Resilience Act ist nicht nur ein weiteres regulatorisches Häkchen. Für Gerätehersteller stellt er einen grundlegenden Wandel dar, wie Produkte über ihren gesamten Lebenszyklus hinweg entworfen, entwickelt und gewartet werden. Während das Bewusstsein für den CRA wächst, kämpfen viele Hersteller mit einer entscheidenden Frage: Wo fangen wir eigentlich an?

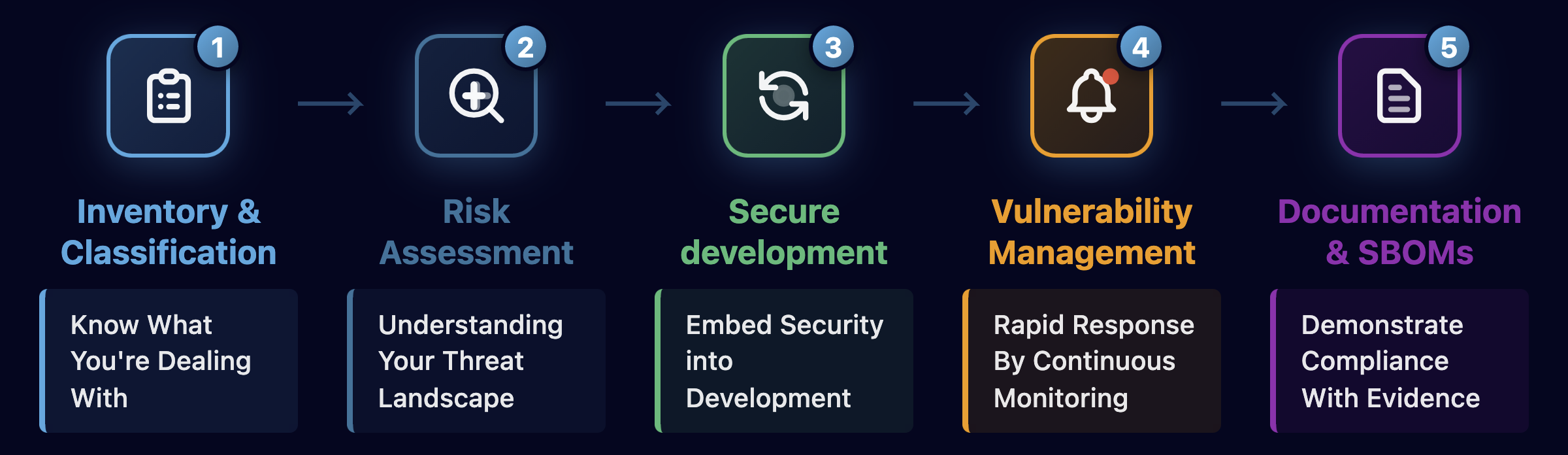

Die gute Nachricht ist, dass Konformität nicht überwältigend sein muss. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat die Technische Richtlinie TR-03183-1 veröffentlicht, die einen strukturierten Rahmen für die Erreichung der CRA-Bereitschaft bietet. Dieser Leitfaden übersetzt diese Anforderungen in fünf praktische Schritte, die Gerätehersteller systematisch umsetzen können.

Bis zum 11. Dezember 2027, wenn die CRA-Durchsetzung beginnt, müssen Sie diese Prozesse implementiert haben. Lassen Sie uns genau aufschlüsseln, was das in der Praxis bedeutet.

Schritt 1: Inventarisierung & Klassifizierung

Das Fundament: Wissen, womit man es zu tun hat

Sie können nicht sichern, was Sie nicht kennen. Der erste Schritt zur CRA-Konformität ist die Durchführung einer umfassenden Inventur aller Produkte mit digitalen Elementen in Ihrem Portfolio und deren Klassifizierung gemäß den CRA-Anforderungen.

Identifizierung digitaler Elemente

Beginnen Sie damit, jedes Produkt zu katalogisieren, das Folgendes enthält:

- Software-Komponenten (eingebettete Firmware, Betriebssysteme, Anwendungen)

- Hardware mit programmierbaren Elementen (Mikrocontroller, FPGAs, SPSen)

- Netzwerkanbindung (kabelgebunden, drahtlos oder intermittierend)

- Datenverarbeitungs- oder Speicherfähigkeiten

- Fernzugriffs- oder Diagnosefunktionen

Übersehen Sie nicht Produkte, die nur gelegentlich für Updates oder Diagnosen verbunden werden. Wenn es digitale Elemente hat und direkt oder indirekt mit anderen Geräten oder Netzwerken kommunizieren kann, fällt es unter die CRA-Rechtsprechung.

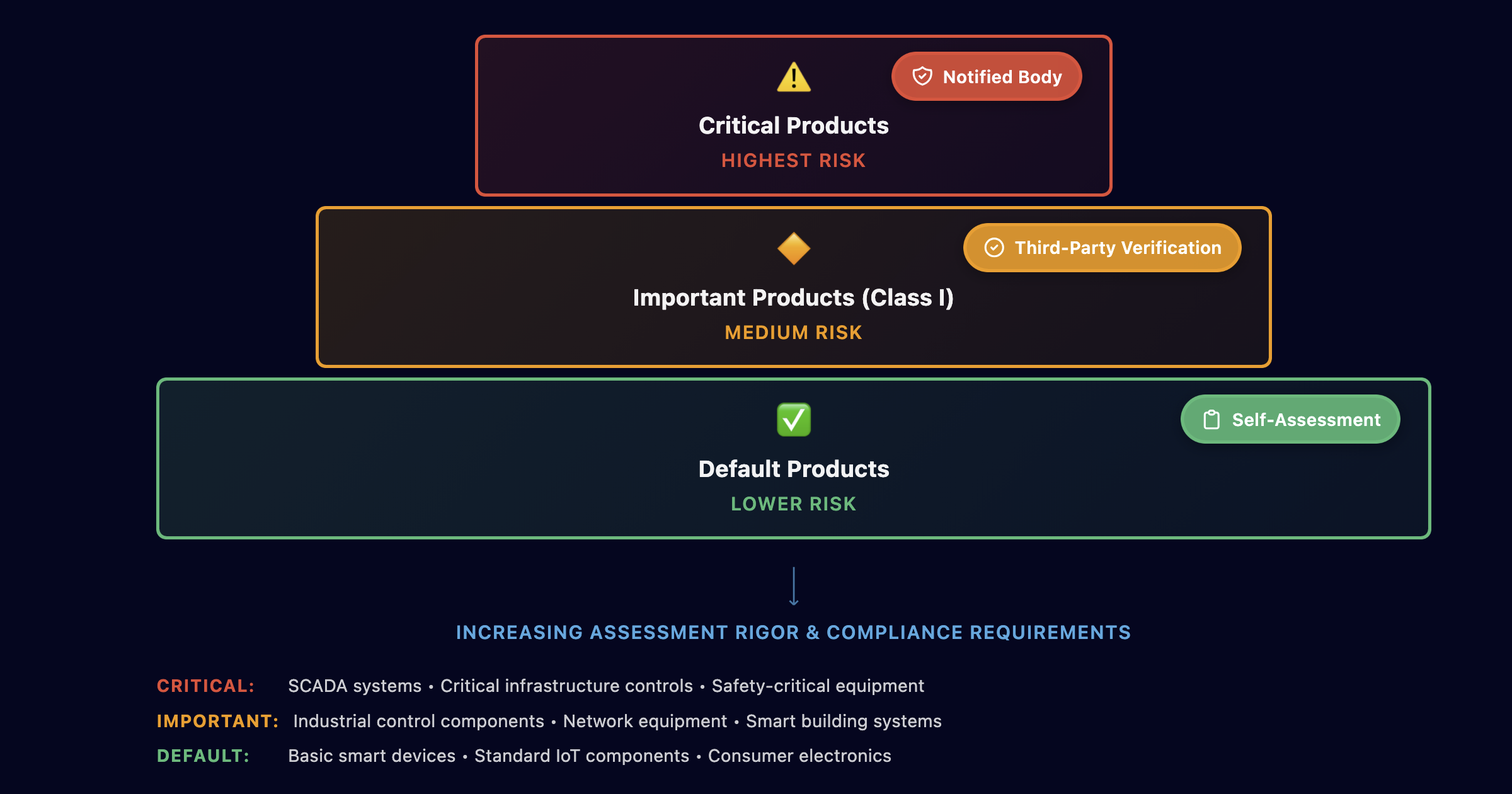

Klassifizierung unter dem CRA

Der CRA verwendet ein risikobasiertes gestuftes Klassifizierungssystem, das Ihre Konformitätsbewertungsanforderungen bestimmt:

Standard-Produkte: Produkte mit geringerem Risiko, die eine Selbstbewertung durch den Hersteller erfordern. Obwohl weniger streng, müssen Sie dennoch alle wesentlichen Sicherheitsanforderungen erfüllen und umfassende Dokumentation führen.

Wichtige Produkte: Produkte mit mittlerem Risiko, die eine Bewertung anhand etablierter Standards mit Überprüfung durch Dritte durch benannte Stellen erfordern. Viele industrielle Steuerungskomponenten fallen in diese Kategorie.

Kritische Produkte: Produkte mit höchstem Risiko, die eine obligatorische Bewertung durch benannte Stellen gemäß anwendbaren Standards erfordern. Dazu gehören industrielle Steuerungssysteme, SCADA-Komponenten und sicherheitskritische Ausrüstung.

Die Klassifizierung ist nicht willkürlich. Berücksichtigen Sie bei Ihrem Produkt:

- Den beabsichtigten Anwendungsfall und Einsatzkontext

- Die potenzielle Auswirkung bei Kompromittierung

- Die Rolle in kritischen Infrastrukturen

- Den Zugriff auf sensible Daten oder Systeme

Aufbau Ihrer Produkt-Matrix

Erstellen Sie eine detaillierte Matrix, die Folgendes dokumentiert:

- Produktnamen und Modellnummern

- In jedem Produkt vorhandene digitale Elemente

- CRA-Klassifizierung (Standard/Wichtig/Kritisch)

- Aktueller Entwicklungsstatus (in Produktion, in Entwicklung, Legacy)

- Erwartete Lebensdauer

- Zielmärkte und anwendbare Vorschriften

Diese Matrix wird Ihr Fahrplan und hilft Ihnen, Bemühungen zu priorisieren und Ressourcen effektiv zuzuweisen. Produkte, die bald auf den Markt kommen oder als Kritisch klassifiziert sind, erfordern sofortige Aufmerksamkeit.

Schritt 2: Risikobewertung

Ihre Bedrohungslandschaft verstehen

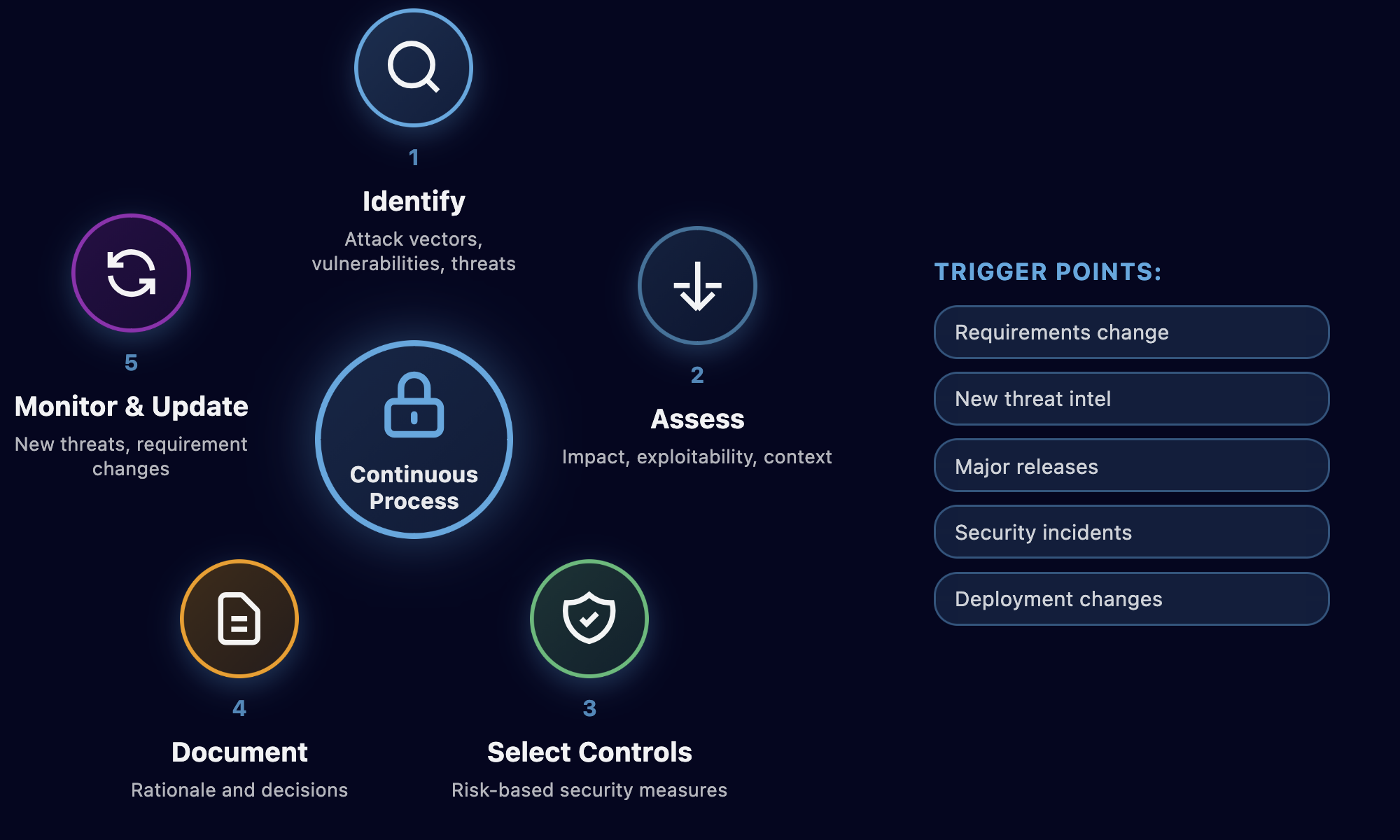

Der CRA verlangt gründliche Cybersecurity-Risikobewertungen für jedes Produkt. Aber dies ist keine einmalige Übung, die während des anfänglichen Designs abgeschlossen wird. Wie die BSI TR-03183-1 betont, ist die Risikobewertung ein kontinuierlicher Prozess, der während des gesamten Produktlebenszyklus aktualisiert werden muss.

Wann Risikobewertungen durchzuführen sind

Entgegen der gängigen Praxis kann die Risikobewertung nicht bis nach der Entwicklung warten. Sie müssen Risikobewertungen in den frühesten Projektphasen durchführen, idealerweise während der Design- und Planungsphasen. Dies stellt sicher, dass Sicherheitsüberlegungen architektonische Entscheidungen vorantreiben, anstatt später nachgerüstet zu werden.

Aktualisieren Sie Risikobewertungen weiterhin:

- Wenn sich Anforderungen ändern

- Wenn neue Bedrohungsinformationen auftauchen

- Vor größeren Releases oder Updates

- Nach Sicherheitsvorfällen oder Beinahe-Vorfällen

- Wenn sich Einsatzkontexte ändern

Was zu bewerten ist

Ihre Risikobewertung muss identifizieren:

Angriffsvektoren: Wie könnten Angreifer Zugang zu Ihrem Produkt erhalten? Berücksichtigen Sie physischen Zugriff, Netzwerkschnittstellen, Supply-Chain-Schwachstellen und Social-Engineering-Vektoren.

Schwachstellenausnutzungsszenarien: Welche Schwächen könnten Angreifer ausnutzen? Bewerten Sie sowohl bekannte Schwachstellenklassen als auch produktspezifische Schwächen.

Kontextspezifische Bedrohungen: Schwachstellen, die bei einem Gerät als ausnutzbar eingestuft werden, gelten möglicherweise nicht für ein anderes, basierend auf der beabsichtigten Verwendung. Ein Steuerungssystem in einer air-gapped Umgebung ist anderen Bedrohungen ausgesetzt als internetverbundene Ausrüstung.

Geschäftsauswirkungen: Was sind die Konsequenzen, wenn die Sicherheit versagt? Berücksichtigen Sie Betriebsunterbrechungen, Sicherheitsgefahren, Datenschutzverletzungen und Reputationsschäden.

Risikobasierte Sicherheitsmaßnahmen

Die BSI TR-03183-1 bietet einen Rahmen für die risikobasierte Auswahl von IT-Sicherheitsmaßnahmen. Anstatt jede mögliche Kontrolle zu implementieren, wählen Sie angemessene Maßnahmen proportional zu den Risiken, denen Ihr Produkt ausgesetzt ist.

Dieser Ansatz, verfügbar im maschinenlesbaren OSCAL-Format auf GitHub, hilft Ihnen:

- Identifizierte Risiken auf geeignete Sicherheitskontrollen abzubilden

- Sicherheitsentscheidungen mit dokumentierter Risikobegründung zu rechtfertigen

- Verhältnismäßigkeit gegenüber Aufsichtsbehörden nachzuweisen

- Ressourcenzuweisung zu optimieren

Dokumentieren Sie nicht nur, welche Risiken bestehen, sondern auch, warum bestimmte Risiken auf Ihr spezifisches Produkt und Ihren Einsatzkontext zutreffen oder nicht. Benannte Stellen, die kritische Produkte überprüfen, werden diese Begründungen genau prüfen.

Schritt 3: Sicherer Entwicklungslebenszyklus (SSDLC)

Sicherheit in die Entwicklung einbetten

Security by Design and Development ist der Eckpfeiler der CRA-Konformität. Das bedeutet, Cybersicherheit grundlegend in jede Phase Ihres Produktentwicklungsprozesses zu integrieren, nicht als finalen Schritt hinzuzufügen.

Etablierte Frameworks übernehmen

Der CRA und die BSI TR-03183-1 verweisen auf etablierte sichere Entwicklungs-Frameworks. Sie sollten Ihre Prozesse mit anerkannten Standards wie diesen ausrichten:

- OWASP SAMM (Software Assurance Maturity Model): Bietet einen Rahmen zur Formulierung und Umsetzung sicherer Software-Strategien

- BSI TR-03185: BSI-Richtlinie für sichere Software-Entwicklung

- ISO 27034: Anwendungssicherheitsstandard zur Behandlung von Sicherheit in der Entwicklung

Sie müssen diese Frameworks nicht zwangsläufig vollständig übernehmen. Viele Hersteller integrieren Sicherheitspraktiken erfolgreich in bestehende Entwicklungsmethodologien wie Scrum, Agile oder SAFe. Der Schlüssel liegt darin, nachzuweisen, dass Sicherheitsüberlegungen in Ihrem gesamten Prozess eingebettet sind.

Sicherheit während des gesamten Lebenszyklus

Anforderungsphase:

- Sicherheitsanforderungen neben funktionalen Anforderungen definieren

- Missbrauchsfall-Modellierung durchführen, um potenzielle Angriffe zu identifizieren

- Sicherheitsakzeptanzkriterien festlegen

Design-Phase:

- Bedrohungsmodellierung mit Frameworks wie STRIDE oder PASTA durchführen

- Sicherheitsarchitekturen und -protokolle entwerfen

- Kryptografische Algorithmen und Key-Management-Ansätze auswählen

- Sicherheitsdesign-Entscheidungen und Begründungen dokumentieren

Entwicklungsphase:

- Sichere Codierungsstandards befolgen (CERT, OWASP oder branchenspezifisch)

- Code-Review-Prozesse mit Sicherheitsfokus implementieren

- Statische Analysetools verwenden, um Schwachstellen frühzeitig zu identifizieren

- Compiler-Hardening-Flags und Sicherheitsfunktionen anwenden

Testphase:

- Sicherheitsspezifische Tests durchführen (Penetrationstests, Fuzzing, Schwachstellen-Scanning)

- Dynamische Analyse und Sanitizer verwenden, um Laufzeitprobleme zu identifizieren

- Kryptografische Implementierungen verifizieren

- Authentifizierungs- und Zugriffskontrollmechanismen testen

Release-Phase:

- Software Bill of Materials generieren (mehr dazu in Schritt 5)

- Finale Schwachstellenbewertung durchführen

- Sichere Update-Mechanismen auf korrekte Funktion prüfen

- Sicherheitsdokumentation für Kunden vorbereiten

Sicherheits-Gates etablieren

Implementieren Sie Sicherheits-Gates an wichtigen Entwicklungsmeilensteinen. Produkte können nicht zur nächsten Phase fortschreiten, ohne definierte Sicherheitskriterien zu erfüllen. Dies verhindert die Anhäufung von Sicherheitsschulden und stellt sicher, dass Schwachstellen frühzeitig behoben werden, wenn die Behebung weniger kostspielig ist.

Schritt 4: Schwachstellenmanagement

Kontinuierliche Überwachung und schnelle Reaktion

Der CRA erfordert aktives Schwachstellenmanagement während der gesamten erwarteten Lebensdauer Ihres Produkts. Sie können nicht einfach Ausrüstung verkaufen und weggehen. Sie müssen Sicherheitsunterstützung für die Betriebslebensdauer des Produkts aufrechterhalten, die bei industrieller Ausrüstung Jahrzehnte umfassen kann.

Aufbau eines Schwachstellenmanagement-Prozesses

Gemäß BSI TR-03183-1 und CRA-Anforderungen muss Ihr Schwachstellenmanagement-Prozess drei Phasen abdecken:

Phase 1: Identifizierung

Generieren und pflegen Sie Software Bills of Materials (SBOMs), die alle Komponenten in Ihren Produkten verfolgen. SBOMs ermöglichen automatisierte Sicherheitsverarbeitung und sind essentiell für die Identifizierung von Schwachstellen.

Referenzieren Sie Ihre Software-Pakete gegen Schwachstellendatenbanken wie die National Vulnerability Database (NVD), um bekannte Schwachstellen zu identifizieren, die Ihre Komponenten betreffen.

Führen Sie kundenspezifische Schwachstellentests durch mit:

- Compiler-Hardening-Techniken

- Fuzzing-Tools zur Entdeckung unerwarteter Verhaltensweisen

- Speicher- und Thread-Sanitizern

- Penetrationstests für eingesetzte Systeme

Hier wird die kontinuierliche Compliance-Monitoring-Lösung von Think Ahead unschätzbar wertvoll. Anstatt Schwachstellen in Ihrem Produktportfolio manuell zu verfolgen, überwacht unsere Plattform automatisch Ihre SBOMs gegen aufkommende Bedrohungen und benachrichtigt Sie sofort, wenn Schwachstellen entdeckt werden, die Ihre Produkte betreffen. Dies stellt sicher, dass Sie nie kritische Sicherheitsprobleme verpassen, die Ihre Kunden oder Ihren Compliance-Status beeinträchtigen könnten.

Phase 2: Bewertung

Nicht jede identifizierte Schwachstelle erfordert sofortiges Handeln. Bewerten Sie die Ausnutzbarkeit im spezifischen Kontext Ihres Produkts und der Einsatzumgebung:

- Kann die Schwachstelle angesichts der Konfiguration Ihres Produkts tatsächlich ausgenutzt werden?

- Welchen Zugang bräuchte ein Angreifer, um sie auszunutzen?

- Was ist die potenzielle Auswirkung bei Ausnutzung?

- Gibt es mildernde Faktoren in typischen Einsatzszenarien?

Dokumentieren Sie Ihre Begründung für Feststellungen, dass Schwachstellen in Ihrem Kontext nicht ausnutzbar sind. Aufsichtsbehörden können diese Bewertungen überprüfen, insbesondere für wichtige und kritische Produkte.

Priorisieren Sie aktiv ausgenutzten Schwachstellen für sofortige Behebung. Der CRA schreibt spezifische Benachrichtigungsfristen für aktiv ausgenutzte Schwachstellen vor, wobei die Meldung an ENISA ab dem 11. September 2026 erforderlich ist.

Phase 3: Behebung

Koordinieren Sie für Drittanbieter-Komponenten mit Upstream-Paket-Maintainern. Tragen Sie nach Möglichkeit zu Open-Source-Sicherheitsbemühungen bei, da dies Ihrer gesamten Lieferkette zugute kommt.

Implementieren Sie für proprietäre Komponenten Fixes intern nach Ihrem sicheren Entwicklungsprozess.

Stellen Sie Patches über sichere Update-Mechanismen innerhalb angemessener Zeitrahmen bereit. Der CRA legt Zeitrahmen basierend auf Schwachstellen-Schweregrad und Ausnutzungsstatus fest, wobei aktiv ausgenutzte Schwachstellen die schnellste Reaktion erfordern.

Sichere Update-Mechanismen

Ihre Produkte müssen während ihres gesamten Lebenszyklus sichere, zuverlässige Updates unterstützen:

- Authentifizierte und verschlüsselte Update-Bereitstellung implementieren

- Code-Signierung verwenden, um Update-Integrität zu verifizieren

- Automatisierte Update-Benachrichtigungen bereitstellen

- Rollback auf frühere Versionen unterstützen, wenn Updates fehlschlagen

- Update-Verfahren für Kunden dokumentieren

Für kritische Infrastruktur und Sicherheitssysteme sollten Sie gestufte Bereitstellungsstrategien in Betracht ziehen, die eine Validierung vor breitem Rollout ermöglichen.

Koordinierte Schwachstellenoffenlegung

Etablieren Sie Prozesse für den Empfang und die Beantwortung von Schwachstellenberichten externer Forscher. Die BSI TR-03183-3 behandelt speziell Schwachstellenberichte und -benachrichtigungen.

Ihr koordiniertes Offenlegungsprogramm sollte definieren:

- Wie Forscher Schwachstellen sicher melden können

- Erwartete Reaktions- und Lösungsfristen

- Kommunikationsprotokolle während der Untersuchung

- Anerkennungs- und Anrechnungsrichtlinien

- Koordinierung der öffentlichen Offenlegung

Schritt 5: Dokumentation & SBOMs

Konformität durch Nachweise demonstrieren

Umfassende Dokumentation ist der rote Faden, der alle CRA-Compliance-Aktivitäten verbindet. Ohne ordnungsgemäße Dokumentation können Sie keine Konformität gegenüber Aufsichtsbehörden oder benannten Stellen nachweisen.

Wesentliche Dokumentationsanforderungen

Der CRA schreibt spezifische technische Dokumentation vor, die Ihre Konformität mit wesentlichen Anforderungen nachweist:

Konformitätsbewertungs-Dokumentation:

- Wie Security by Design für dieses Produkt implementiert wurde

- Zuordnung jeder wesentlichen Anforderung zu implementierten Sicherheitsmerkmalen

- Nachweis von Sicherheitstests und -validierung

- Begründung für Sicherheitsdesign-Entscheidungen

Risikobewertungs-Dokumentation:

- Identifizierte Bedrohungen und Schwachstellen

- Kontextspezifische Risikoanalyse

- Ausgewählte Sicherheitsmaßnahmen und Begründung

- Entscheidungen zur Akzeptanz von Restrisiken

Dokumentation des sicheren Entwicklungsprozesses:

- Beschreibung Ihrer SSDLC-Prozesse

- Sicherheitsrichtlinien und -verfahren

- Entwicklungsstandards und -richtlinien

- Sicherheits-Gate-Kriterien und Nachweis der Konformität

Sicherheitsarchitektur-Dokumentation:

- System-Sicherheitsarchitektur-Diagramme

- Netzwerksegmentierung und Isolationsansätze

- Authentifizierungs- und Zugriffskontrollmodelle

- Kryptografische Implementierungen und Schlüsselverwaltung

- Sichere Kommunikationsprotokolle

Schwachstellenmanagement-Dokumentation:

- Prozesse zur Identifizierung von Schwachstellen

- Bewertungskriterien und Methodologien

- Behebungsverfolgung und Zeitpläne

- Update-Bereitstellungsverfahren

Incident-Response-Dokumentation:

- Fähigkeiten zur Erkennung von Sicherheitsvorfällen

- Incident-Response-Verfahren

- Eskalationspfade und Benachrichtigungsprotokolle

- Forensische und Audit-Logging-Fähigkeiten

Der Umfang der Dokumentation variiert je nach Produktklassifizierung. Kritische Produkte erfordern die umfassendsten Nachweise für die Überprüfung durch benannte Stellen, während Standard-Produkte immer noch gründliche Dokumentation für potenzielle behördliche Inspektionen benötigen.

Software Bill of Materials (SBOM)

Das SBOM ist ein Eckpfeiler der CRA-Konformität. Die BSI TR-03183-2 behandelt speziell SBOM-Anforderungen und definiert es als maschinenlesbares Dokument, das automatisierte Sicherheitsverarbeitung unterstützt.

Warum SBOMs wichtig sind:

SBOMs bieten Transparenz in die Software-Zusammensetzung Ihres Produkts und ermöglichen:

- Schnelle Identifizierung von Produkten, die von neu entdeckten Schwachstellen betroffen sind

- Supply-Chain-Risikobewertung

- Lizenz-Compliance-Verifizierung

- Abhängigkeitsverfolgung und -management

- Automatisierte Sicherheitsüberwachung

SBOM-Anforderungen:

Ihre SBOMs müssen Folgendes enthalten:

- Vollständiges Inventar aller Software-Komponenten

- Komponentennamen, Versionen und Lieferanten

- Abhängigkeitsbeziehungen zwischen Komponenten

- Lizenzinformationen

- Hash-Werte zur Integritätsverifizierung

Generieren Sie SBOMs in standardisierten Formaten (SPDX oder CycloneDX), um Interoperabilität mit Sicherheitstools und Kundensystemen sicherzustellen.

SBOMs in Ihre Pipeline integrieren:

Die BSI TR-03183-2 betont, dass SBOMs in sichere Software-Entwicklungs-Pipelines integriert werden müssen, um End-to-End-Rückverfolgbarkeit sicherzustellen. Das bedeutet:

- Automatisches Generieren von SBOMs als Teil Ihres Build-Prozesses

- Aktualisieren von SBOMs, wenn sich Komponenten ändern

- Versionskontrolle von SBOMs neben Ihren Produkt-Releases

- SBOMs für Kunden und Sicherheitstools verfügbar machen

Die Plattform von Think Ahead integriert SBOM-Generierung und kontinuierliche Überwachung direkt in Ihr Entwicklungs-Ökosystem und stellt sicher, dass Ihre Compliance-Dokumentation immer aktuell ist und Ihre Schwachstellenexposition immer sichtbar bleibt.

Ihr Weg zur Konformität: Heute handeln

CRA-Konformität ist kein Sprint, sondern ein Marathon, der systematischen Fortschritt in all diesen Bereichen erfordert. Der Schlüssel liegt darin, jetzt mit einem strukturierten Ansatz zu beginnen.

Sofortige Maßnahmen

Woche 1-2: Inventarisierung

- Umfassende Produkt-Portfolio-Überprüfung durchführen

- Produkte im Rahmen des CRA klassifizieren

- Ihre Produkt-Matrix und Priorisierungsplan erstellen

Woche 3-4: Gap-Analyse

- Aktuelle Prozesse gegen CRA- und BSI TR-03183-1-Anforderungen bewerten

- Kritische Lücken in Entwicklung, Schwachstellenmanagement und Dokumentation identifizieren

- Aufwand und benötigte Ressourcen zum Schließen der Lücken schätzen

Monat 2: Risikobewertungs-Framework

- Risikobewertungsmethodik im Einklang mit BSI TR-03183-1 etablieren

- Entwicklungsteams in Risikobewertungsprozessen schulen

- Risikobewertungen für höchstprioritäre Produkte beginnen

Monat 3: SSDLC-Verbesserung

- Sicherheitsanforderungen für Ihren Entwicklungsprozess definieren

- Sicherheits-Gates und Akzeptanzkriterien implementieren

- Sicherheitsschulung für Entwicklungsteams beginnen

Monat 4-6: Schwachstellenmanagement

- SBOM-Generierung in Build-Pipelines implementieren

- Schwachstellenüberwachungsprozesse etablieren

- Behebungs- und Update-Verfahren definieren

Monat 6-12: Dokumentation & Pilotprojekte

- Dokumentationsvorlagen für Konformitätsbewertung erstellen

- Pilotprojekte durchführen, die vollständige Konformität demonstrieren

- Prozesse basierend auf Erkenntnissen verfeinern

Laufend: Kontinuierliche Verbesserung

- Aufkommende CRA-Leitlinien und Standards überwachen

- Prozesse aktualisieren, wenn sich Anforderungen weiterentwickeln

- Konformität auf gesamtes Produktportfolio ausdehnen

Navigieren Sie dies nicht alleine

Der Weg zur CRA-Konformität ist komplex, aber Sie müssen das nicht alleine herausfinden. Think Ahead spezialisiert sich darauf, Geräteherstellern bei der Erreichung der CRA-Bereitschaft zu helfen durch:

Strategische Beratung: Wir helfen Ihnen, CRA- und BSI TR-03183-Anforderungen im Kontext Ihrer spezifischen Produkte und Branche zu interpretieren.

Prozessimplementierung: Wir arbeiten mit Ihren Teams zusammen, um SSDLCs, Risikobewertungs-Frameworks und Schwachstellenmanagement-Prozesse zu implementieren, die zu Ihrer Organisation passen.

Kontinuierliche Überwachung: Unsere Plattform bietet automatisierte SBOM-Generierung, kontinuierliche Schwachstellenüberwachung und Compliance-Tracking und stellt sicher, dass Sie die Konformität aufrechterhalten, während neue Bedrohungen auftauchen.

Dokumentationsunterstützung: Wir helfen Ihnen beim Aufbau der umfassenden Dokumentation, die erforderlich ist, um Konformität gegenüber Behörden und benannten Stellen nachzuweisen.

Bereit für den ersten Schritt?

Wir haben eine umfassende CRA-Compliance-Bereitschafts-Checkliste erstellt, um Ihnen zu helfen, Ihren Stand zu bewerten und Ihre Prioritätsmaßnahmen zu identifizieren. Dieses praktische Tool führt Sie durch:

- Produkt-Inventarisierung und -Klassifizierung

- Bereitschaft zur Risikobewertung

- SSDLC-Reifegradevaluierung

- Schwachstellenmanagement-Fähigkeiten

- Dokumentationsvollständigkeit

Nehmen Sie an der kostenlosen CRA-Bereitschaftsbewertung teil →

Planen Sie Ihre kostenlose Bewertung

Für eine tiefere Analyse Ihrer CRA-Bereitschaft planen Sie eine kostenlose 30-minütige Konsultation mit unseren Experten. Wir werden:

- Ihren aktuellen Compliance-Status überprüfen

- Ihre höchstprioritären Lücken identifizieren

- Besprechen, wie die kontinuierliche Überwachungslösung von Think Ahead Ihre Compliance-Reise optimieren kann

- Ihre spezifischen Fragen zu CRA, BSI TR-03183 und Ihren Produkten beantworten

Planen Sie Ihre kostenlose Konsultation →

Die Frist im Dezember 2027 ist fest, aber Ihr Weg zur Konformität kann bewältigbar sein. Mit strukturierter Planung, den richtigen Tools und fachkundiger Beratung wird CRA-Konformität nicht nur erreichbar, sondern zu einem Wettbewerbsvorteil.

Die Frage ist nicht, ob man konform sein sollte, sondern ob Sie führen oder folgen werden. Beginnen Sie Ihre Compliance-Reise noch heute.

Referenzen:

- BSI TR-03183-1: Cyber Resilience Requirements for Manufacturers and Products - Part 1: General Requirements

- BSI TR-03183-2: Software Bill of Materials (SBOM)

- BSI TR-03183-3: Vulnerability Reports and Notifications

- EU Cyber Resilience Act (Verordnung (EU) 2024/2847)